Crédit image de couverture : Surian Ssoosay – Licence CC BY

Il est temps de s’intéresser à la vie privée

Aujourd’hui, avoir le malheur d’aborder en société le thème des dangers liés à la vie privée sur Internet n’a en général pour effet que de se faire targuer de parano, soulever l’indifférence générale ou au mieux se voir répondre « non mais de toute façon j’y comprends rien aux ordis, laisse tomber » dès qu’on a le malheur de prononcer le mot paramètre.

Des exemples assez révélateurs de l’incompréhension et du dédain qu’a le grand public face à ce sujet, principalement liés à la méconnaissance de ce qu’il engrange en cautionnant et favorisant, souvent malgré lui, un système aussi pernicieux. Et quand je dis grand public, je parle bien sûr de ta voisine, ton boulanger, ton collègue de travail, l’institutrice de tes mioches, moi, toi et surtout toi, oui toi qui lis ces lignes; alors pas de distanciation, le grand public, c’est nous tous. Et il est grand temps que nous ayons une vision claire de l’enjeu que représentent les données que nous offrons sur un plateau à qui nous les demande.

Penchons-nous donc sur le sujet, et tentons de comprendre tout cela au moyen de trois questions qui déchirent: Quoi ? Qui ? Pourquoi ? On pourra ensuite aborder le « Comment changer ça ? ».

Quoi ?

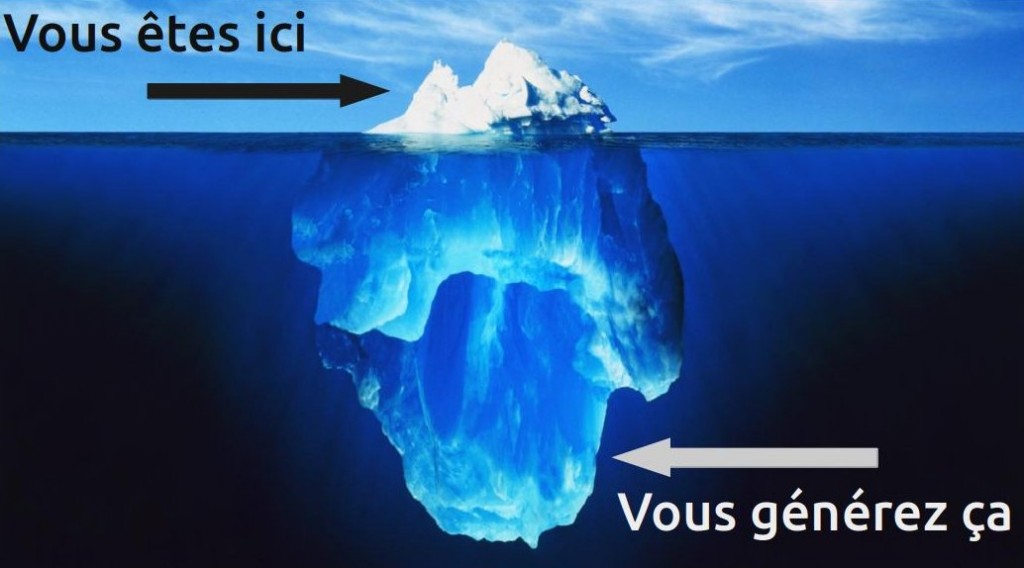

La vie privée sur le web, c’est un peu comme un iceberg : y a la partie qu’on voit et dont on a conscience, et celle sous l’eau, dont on soupçonne pas ni l’existence ni l’énormité.

La partie qu’on voit c’est tout ce que l’on met volontairement et directement en ligne : l’édition de notre profil, la publication d’un petit texte, la diffusion d’une photo… Ces données on les met donc sur un serveur (un ordinateur qui reste toujours allumé auquel on peut accéder par Internet, donc à distance) qui n’est en général pas du tout à nous (ex: facebook.com) et qui nous propose d’héberger nos données (le contenu publié) en échange de l’intégralité des droits dessus (revendre, utiliser, publier, modifier, échanger, etc). Ça, pas besoin de revenir dessus, à peu près tout le monde en est conscient.

La partie immergée, beaucoup plus dense donc, ne concerne plus du tout ce que l’on souhaite publier, mais les traces de nos actions sur Internet. Absolument tout (oui, tout) ce que l’on peut faire qui soit de près ou de loin en lien avec Internet est une donnée personnelle identifiable et récupérable. C’est parti pour la liste – non exhaustive, bien sur – des principaux éléments de vie privée pistés et envoyés à des serveurs privés :

Navigation internet

Navigation internet

Ce qu’on tape dans les moteurs de recherche, les sites sur lesquels on va, ce dont ils parlent, quels types de contenus on visualise dessus et de quoi parlent ces contenus, l’ordre dans lequel on visite les sites, le temps qu’on passe sur chaque page, les endroits où on clique, les liens sur lesquels on clique…

Communication

Les gens avec qui on communique, les différents moyens de communication qu’on utilise en fonction (ou non) des contacts, ce qu’aiment nos contacts (issu de l’analyse des données récoltées sur eux), les contacts communs et les contacts de nos contacts, le type de lien (relation) qu’on entretient avec chacun de nos contacts : ce qu’on échange, les réseaux sur lesquels on est reliés, ce qu’on se dit (écrit ou vocal), ce qu’on ne se dit pas (commencer à écrire une phrase ou un brouillon puis les supprimer sera quand même enregistré)…

Ce qui se passe hors d’Internet

La marque de notre ordinateur et son modèle, ainsi que celui de chacun de ses composants, notre système d’exploitation, les logiciels qu’on utilise, la façon dont on les a configuré et dans certains cas la façon dont on les utilise, l’endroit où on se trouve (surtout avec les smartphones)… Et si on possède la caméra de surveillance de la dernière Xbox dans son salon, je n’ose même pas aborder le monceau d’infos concernées.

Qui ?

Impossible de donner un semblant de liste exhaustive des entités qui récupèrent ces données de vie privée, mais pour faire simple ce sont principalement des entreprises et des gouvernements. Beaucoup de sociétés n’en récupèrent qu’une partie, celle dont elles ont besoin pour faire fonctionner leurs services correctement et/ou leur permettre de les améliorer de façon raisonnable. Ce cas de figure, le plus répandu pendant les débuts du web, ne présente pas vraiment de menace à proprement parler, d’autant plus que les données sont souvent récupérées de manière anonyme.

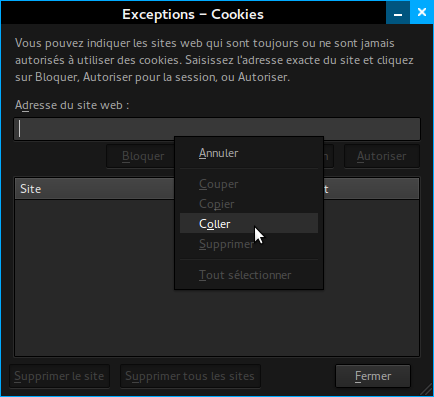

On va donc s’intéresser à ceux qui récupèrent ces données de façon menaçante. C’est-à-dire ceux qui récupèrent toutes ou la plupart de ces données, de façon pas du tout anonyme, et qui en plus n’en ont pas forcément « besoin ». Autrement dit, qui fouinent dans notre vie privée au lieu de faire leur boulot correctement. Là encore, la liste est longue, mais les entreprises les plus connues ne sont autre que Google, Microsoft, Apple, Facebook et Yahoo!. Pour les trois premières, fastoche : elles éditent tellement de services et logiciels (système d’exploitation, navigateurs, mails, réseaux sociaux, messageries instantanées, visioconférences et autres logiciels en tout genre) qu’ils n’ont qu’à se servir parmi toutes les données que nous acceptons gracieusement de leur fournir en signant des contrats de licence ou [su_lightbox src= »http://vimeo.com/82084441″]en installant malgré nous les cookies de leurs sites[/su_lightbox]. Pour Facebook, il profite tout bêtement de son aspect viral pour s’implanter partout (sous forme d’app, de logiciel ou de bouton de partage sur les sites) et récolter à tout va.

On va donc s’intéresser à ceux qui récupèrent ces données de façon menaçante. C’est-à-dire ceux qui récupèrent toutes ou la plupart de ces données, de façon pas du tout anonyme, et qui en plus n’en ont pas forcément « besoin ». Autrement dit, qui fouinent dans notre vie privée au lieu de faire leur boulot correctement. Là encore, la liste est longue, mais les entreprises les plus connues ne sont autre que Google, Microsoft, Apple, Facebook et Yahoo!. Pour les trois premières, fastoche : elles éditent tellement de services et logiciels (système d’exploitation, navigateurs, mails, réseaux sociaux, messageries instantanées, visioconférences et autres logiciels en tout genre) qu’ils n’ont qu’à se servir parmi toutes les données que nous acceptons gracieusement de leur fournir en signant des contrats de licence ou [su_lightbox src= »http://vimeo.com/82084441″]en installant malgré nous les cookies de leurs sites[/su_lightbox]. Pour Facebook, il profite tout bêtement de son aspect viral pour s’implanter partout (sous forme d’app, de logiciel ou de bouton de partage sur les sites) et récolter à tout va.

C oncernant les gouvernements, le premier à citer est bien évidemment celui des États-Unis, dont la NSA espionne absolument tout et n’importe quoi de la façon la plus irrespectueuse et innommable qui soit, [su_lightbox src= »http://fr.wikipedia.org/wiki/PRISM_%28programme_de_surveillance%29″]notamment en récupérant les données des sociétés susmentionnés[/su_lightbox] . Mais nous ne sommes pour autant dans une meilleure situation : depuis le 1er janvier, [su_lightbox src= »http://www.liberation.fr/politiques/2013/12/17/alerte-rouge-face-a-une-loi-potentiellement-liberticide-pour-le-net_967234″]les français font partie des peuples constamment surveillés par leur gouvernement[/su_lightbox].

oncernant les gouvernements, le premier à citer est bien évidemment celui des États-Unis, dont la NSA espionne absolument tout et n’importe quoi de la façon la plus irrespectueuse et innommable qui soit, [su_lightbox src= »http://fr.wikipedia.org/wiki/PRISM_%28programme_de_surveillance%29″]notamment en récupérant les données des sociétés susmentionnés[/su_lightbox] . Mais nous ne sommes pour autant dans une meilleure situation : depuis le 1er janvier, [su_lightbox src= »http://www.liberation.fr/politiques/2013/12/17/alerte-rouge-face-a-une-loi-potentiellement-liberticide-pour-le-net_967234″]les français font partie des peuples constamment surveillés par leur gouvernement[/su_lightbox].

L’exemple de PRISM est excellent pour comprendre que les données de vie privée récoltées par ces gigantesques réseaux n’y restent pas stockées, au contraire : les fuites sont nombreuses, qu’elles soient obligées par les gouvernements, liées à des failles de sécurité ou bien faites volontairement contre des sous, des services ou des accords commerciaux.

Pourquoi ?

Il y a plusieurs plans sur lesquels cette collecte massive de données personnelles représente ou peut représenter une menace. Ce qu’il faut savoir en premier lieu, c’est que toutes nos données peuvent être analysées de façon simple, que ce soit dans leur généralité ou pour chaque personne en particulier. Toutes les données de tous les humains ne représentent donc en aucun cas une banque trop énorme pour que l’on puisse en faire quelque chose, au contraire.

La première menace, la plus globale, étant que cette collecte d’éléments de vie privée, de par sa nature, son indiscrétion et surtout sa sauvegarde ad vitam aeternam, pourra représenter un jour une menace, même si cette elle nous parait aujourd’hui absurde : bien sur que Facebook ou Google ne nous feront pas chanter demain. Mais à force de leur donner du pouvoir, qu’en sera-t-il dans 5, 10, 30 ans, quand ils n’auront plus besoin de notre confiance ?

Voyons maintenant les deux principaux plan qui nous intéressent : les dangers qui nous concernent personnellement, puis ceux qui nous concernent en tant que société.

Sur le plan personnel

L’usurpation d’identité

L’usurpation d’identité

Très en vogue, l’usurpation d’identité est un must-have en matière d’exploitation malveillante des données d’un particulier. Forcément, quand on donne à n’importe qui de quoi mieux nous connaître que nous même, il faut un peu s’y attendre.

Les ennuis professionnels

On en parlait pas mal il y a quelques années, lors de l’explosion de Facebook, mais c’est toujours d’actualité. Lorsque que notre entreprise ou celle dans laquelle on postule a les moyens de consulter les données récoltées sur ordinateur, tablette et smartphone personnels : adieu, limite vie professionnelle/vie privée. Et les conséquences sont toujours présentes : licenciements pour propos abusif sur Facebook, candidatures rejetées pour mauvaise réputation sur le net…

La prison

La prison

Et dans une moindre mesure les amendes. On fait tous des choses illégales, même ceux qui se croient irréprochable. En épiant tous nos faits et gestes, un gouvernement est assuré de nous faire marcher à la baguette. Si actuellement la surveillance globale avance les raisons louables du terrorisme et de la pédophilie, il ne faut pas se leurrer ni accepter de voir les choses à court terme : une fois la pilule avalée, les gouvernements se tourneront forcément sur d’autres types de délits, ceux beaucoup moins grave, ceux qui nous concernent. D’autant plus que d’ici là, aucun terroriste ou pédophile (sont méchants mais sont quand même pas si cons) ne prendra encore le risque de passer par le web : après tout, moins de gens les surveilleront s’il font tout simplement la sortie des écoles.

Le harcèlement, le chantage

Le harcèlement, le chantage

N’oublions pas que les entreprises qui collectent ces données sont composées de milliers (millions?) d’employés, qui ont accès à ces données. Et bien qu’ils soient eux aussi étroitement surveillés (mais qui surveille les surveillants ?), cela ne suffit pas à empêcher les abus. [su_lightbox src= »http://www.tomsguide.fr/actualite/espionnage,32404.html »]Il y a évidemment déjà eu des cas du genre[/su_lightbox], et il continuera à y en avoir. En dehors de ça, d’autres sites se spécialisent dans la centralisation de données personnelles pour les retransmettre gratuitement à n’importe quelle personne désireuse d’information. Il suffit de taper un nom dans la barre de recherche et vous voilà au courant de bien des choses. Avec Google et Facebook, on sait maintenant où chercher pour obtenir des informations, [su_lightbox src= »http://www.lefigaro.fr/secteur/high-tech/2009/01/15/01007-20090115ARTFIG00625-un-internaute-mis-a-nu-a-partir-de-ses-traces-sur-le-web-.php »]et ça peut donner des très mauvaises surprises[/su_lightbox].

La manipulation

La manipulation

Probablement le plus important de tous, car le plus facile, pernicieux et intéressant pour les entreprises. Que ce soit à des fins commerciales directes (acheter un produit) ou indirecte ([su_tooltip style= »bootstrap » position= »north » shadow= »yes » rounded= »yes » size= »4″ content= »A titre d’exemple, Google est très fort en la matière, et vous pousse un peu plus chaque jour vers l’utilisation de Google+, réseau social doublon de Facebook. Pour cela, il récupère vos données de profil Gmail (nom, prénom, photo), et impose d’avoir une page G+ pour avoir un compte Youtube. Il favorise également les sites qui ont une page G+ dans les résultats de recherche et j’en passe. Un fonctionnement aussi intrusif n’est pas là uniquement pour imposer leur produit pourtant inutile, mais également pour récolter plus de données personnelles » close= »yes »]utiliser un produit[/su_tooltip], [su_tooltip style= »bootstrap » position= »north » shadow= »yes » rounded= »yes » size= »4″ content= »Cela passe principalement par des réseaux ‘fermés’, sur lesquels on ne peut échanger qu’avec les utilisateurs du réseau, imposant ainsi aux autres de s’inscrire au réseau pour communiquer avec les utilisateurs. Ce système viral revient par exemple à ne pouvoir communiquer par téléphone qu’avec des abonnés Bouygues Telecom, ou par mail avec des adresses @orange.fr, lorsqu’on utilise ces services. Ça parait absurde à beaucoup, pourtant de plus en plus de réseaux adoptent ce comportement : les comptes Skype (voir article dédié), et Facebook (la messagerie Facebook est un mail @facebook.com et la messagerie instantanée un XMPP @chat.facebook.com) profitent de la méconnaissance du milieu informatique des utilisateurs et favorisent la désinformation pour limiter leurs accès au reste du monde. » close= »yes »]pousser ses proches à utiliser un produit[/su_tooltip]), laisser des structures savoir en détail ce que nous aimons leur facilite grandement la tache pour nous faire consommer ce qu’ils veulent, quitte à ce que ce soit à nos dépends.

Sur le plan global

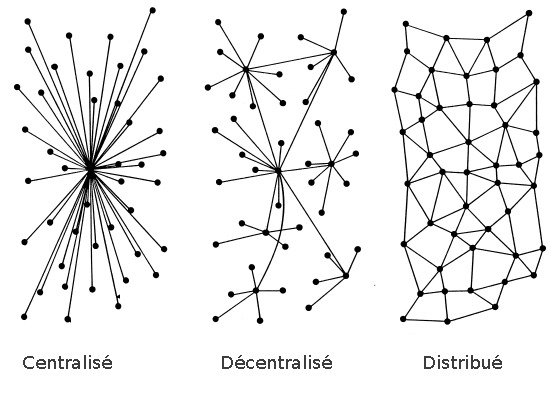

A un niveau plus global, il faut bien réaliser que toutes nos données sont centralisées, et stockées pour toujours dans des immenses data center. Ceux qui y accèdent ont donc accès à un énorme pouvoir: celui du [su_lightbox src= »https://fr.wikipedia.org/wiki/Big_Brother »]Big Brother[/su_lightbox], se plaçant ainsi au-dessus de l’humanité. Ces données peuvent être piratées, copiées, diffusées, modifiées… bref, quelle que soit l’élite qui ait accès à ces data center, elle ne peut pas être considérée comme fiable ni à long terme puisqu’elle peut changer du tout au tout, ni à court terme à cause des pirates.

Le monopole

Le monopole

On le remarque déjà actuellement, les entreprises possédant les plus gros data center sont en véritable position de suprématie mondiale. Faire étalage de tous les abus dont ces dernières font preuves en profitant de leur position de supériorité serait trop long, pourtant c’est bien la preuve que continuer à les nourrir de données de notre vie privée et donc de Pouvoir nous conduit directement vers une situation de monopole que nous risquons d’amèrement regretter. A titre d’exemple, acheter un ordinateur qui n’ait pas Windows ou Apple pré-installé dessus relève de l’exploit. [su_lightbox src= »http://www.express.be/business/fr/technology/windows-8-contient-une-porte-derobee-pour-lagence-amricaine-du-renseignement-nsa/194683.htm »]Facile pour Microsoft d’installer une porte dérobée dans ses produits lorsqu’il est assuré que les utilisateurs vont tout de même l’acheter[/su_lightbox].

L’espionnage industriel

Pratiqué par de nombreuses entreprises pour doubler leurs concurrents étrangers, la surveillance des employés et stagiaires imprudents afin d’obtenir des informations est courante et contribue à l’affaiblissement de la société qui nous emploie, la menant ainsi lentement à sa perte, nous menant ainsi indéniablement au chômage, augmentant ainsi le chômage en France histoire de pas du tout aider notre gouvernement. Oui bon, c’est un peu tiré par les cheveux en allant jusque là, néanmoins de nombreuses entreprises françaises se font doubler par de grosses firmes américaines qui surveillent la vie privée de leurs employés, c’est une réalité.

La dictature

La dictature

Ça parait extrême comme ça, mais n’oublions pas que ces données sont conservées à vie, que nous entrons peu à peu dans un système ou l’espionnage est considéré comme normal et est donc très bien développé et que, quel que soit le pays, aucun gouvernement n’est à l’abri d’un coup d’état ou d’un retournement quelconque et brutal de situation politique. Et quand un régime totalitaire possède le détail de la vie privée de chaque citoyen, c’est rarement une grosse marrade. Si demain, un Hitler des temps modernes arrivait au pouvoir; si un régime politique relativement hostile comme la Corée du Nord mettait la main sur un de nos data center : trouverait-on toujours la collecte des données « pas si grave » ?

Voilà donc le topo de la situation actuelle, loin d’être rassurant. Heureusement, il existe des solutions pour éviter ce pistage intempestif et utiliser Internet loin du regard constant des entreprises avides de nos vies. Néanmoins, certaines de ces solutions peuvent devenir inutiles lorsque notre entourage, inconscient, publie des éléments qui nous concerne. Ceci est en général le fruit de la désinformation de la part des entreprises qui cherchent de façon plus ou moins sournoise à obtenir des éléments de vie privée, en incitant l’utilisateur à en fournir ou en se servant là où il peut. A titre d’exemple, un smartphone Androïd importe automatiquement toutes les informations des contacts du téléphone (numéro, photo, adresse, etc) sur le serveur de Google, à moins de faire la démarche de désynchroniser les applications (et il est en général déjà trop tard). [su_lightbox src= »http://obsession.nouvelobs.com/high-tech/20121017.OBS5935/ce-que-la-cnil-reproche-a-google.html »]C’est ce genre de procédures qui a valu à Google les remontrances de la CNIL.[/su_lightbox]

Comment s’en protéger ?

Se protéger des pisteurs sur Internet passe par différents moyens en fonction de ce que l’on souhaite protéger. Reprenons, dans l’ordre, ce qu’on a pu voir précédemment : face visible et invisible de l’iceberg, et ses différents points.

Concernant la partie visible il faut garder à l’esprit quelque chose d’important : utiliser Internet ne nous engage pas seulement nous même, mais également les personnes qui nous sont liées. Et respecter ses proches, c’est aussi respecter leur vie privée, notamment sur Internet. Que faire, donc, en premier lieu ? Arrêter de déballer la vie des autres, tout simplement. Ne pas poster de photos/vidéos, de renseignements quelconques, de documents, bref, de contenu quel qu’il soit sans l’accord préalable de toutes les personnes concernées. Et n’allons pas croire que c’est du point de vue public que ça dérange, non, parce qu’une photo postée sur Facebook, même en privé et sur laquelle on est pas « identifié », reste une photo désormais diffusée dans plusieurs centaines d’entreprises et stockée dans un nombre incroyable de data center, où l’on est identifié grâce aux meilleurs logiciels de reconnaissance faciale du monde, et non pas par l’écervelé qui a cru bon de mettre la photo en ligne « en privé, t’inquiètes ».

A titre d’encouragement, devant la loi le seul fautif en cas de litige est celui qui a mis en ligne les contenus sans accord préalable (donc l’écervelé), en aucun cas l’hébergeur. Les sanctions juridiques seront donc intégralement pour sa pomme, et la violation de la vie privée, ça peut monter haut (un an d’emprisonnement et 15 à 45 000 € d’amende).

Concernant la partie immergée de l’iceberg, il est assez facile de se protéger de la plupart des regards indésirables pour un utilisateur novice. Il faut simplement faire soi-même la démarche, puisque les serveurs que l’on utilise quotidiennement, pourtant toujours pleins de nouveaux services à nous proposer, ne risquent pas de nous proposer celui qui leur retirera la couronne. De l’add-on au logiciel en passant par le système d’exploitation, voyons ce qu’il est possible de faire quand « en ordinateur, j’y connais rien ».

Navigation Internet

Navigation Internet

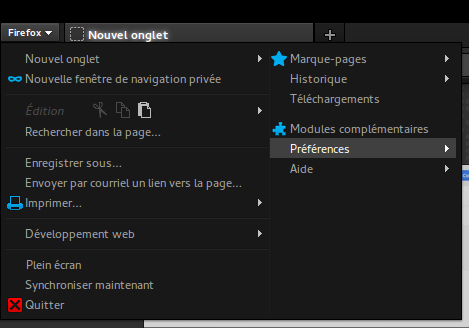

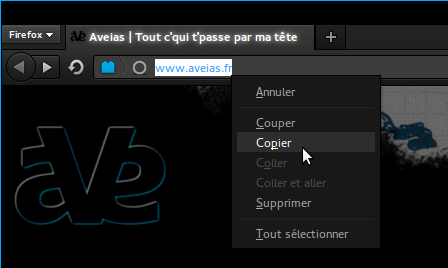

Le navigateur Mozilla Firefox est bien entendu obligatoire, puisque les autres navigateurs appartiennent soit à Google, soit à Apple, soit à Microsoft . Bloquer les cookies et indiquer ses préférences de pistage dans Firefox est également d’une importance capitale. Rajouter à ça l’add-on Ghostery permet enfin de bloquer la plupart des pisteurs : souriez, vous n’êtes plus pistés.

Communication

Communication

Il faut malheureusement changer ses mauvaises habitudes, en ne laissant pas n’importe quel serveur avoir votre identité, celle de vos contacts, et savoir avec qui vous communiquez, bref, héberger toutes ses communications chez des entreprises qui ne respectent pas votre vie privée. Idéalement donc, exit les comptes Facebook, G+, Twitter, Gmail, Outlook, Yahoo et Skype. Dur dur. Sans tomber dans cet extrême, il est toujours possible de faire un pas en avant en se créant, en parallèle des réseaux cités précédemment, un compte chez un hébergeur plus respectueux. Une boite mail et un compte [su_tooltip style= »bootstrap » shadow= »yes » rounded= »yes » size= »4″ title= »Qu’est-ce que le XMPP ? » content= »XMPP (aussi appellé Jabber) est un protocole de communication informatique. Pour faire simple, c’est comme le mail, mais en beaucoup plus puissant puisqu’il permet de faire à la fois de la messagerie instantanée, de l’audioconférence, de la vidéoconférence, et possède les principales fonctionnalités des réseaux sociaux (avoir une liste de contact, publier des éléments…) » close= »yes »]XMPP[/su_tooltip] sont suffisants pour remplacer la quasi totalité des services que nous proposent les ennemis de la vie privée. Ça permet de pouvoir utiliser un compte sécurisé pour communiquer plutôt que de s’enfermer dans les réseaux grands public. Voici par ici un bon hébergeur mail, et par là un bon hébergeur xmpp (et encore un autre ici). A savoir: il est possible d’avoir la même adresse pour le mail et le xmpp (ex: ave@Matt Marcha.fr), néanmoins le moyen le plus facile actuellement est d’avoir son propre serveur et est donc déconseillé aux novices (pour ceux qui me connaissent personnellement, sachez que j’héberge avec plaisir et que j’ai de la place). Connaître un non-novice peut être suffisant : un seul serveur, même appartenant a un particulier, peut héberger plusieurs dizaines de personnes. Pour gérer ses mails, un logiciel comme Mozilla Thunderbird peut être très utile, surtout quand on a plusieurs adresses. Thunderbird possède une fonction xmpp, mais pour exploiter au mieux ce dernier, des logiciels comme Jitsi et Gajim, ou des sites comme Movim sont plus adaptés. Et comme avec xmpp nos contacts nous suivent partout, on peut même switcher de l’un a l’autre quand on veut.

Il ne faut cependant pas perdre de vue que même en possédant un compte non surveillé, communiquer avec un contact dont l’hébergeur ne respecte pas la vie privée rend la communication… espionnée. Communiquer largement ses adresses mail et xmpp et penser à demander celles de ses contacts est donc vital, et posséder un compte « libre de tout regard extérieur » est un geste basique de respect pour ses interlocuteurs, quels qu’ils soient.

Hors d’Internet

Hors d’Internet

Là pour le coup, c’est bien plus simple : passer à Linux ou Mozilla OS (pour les smartphones et tablettes) règle la question de la vie privée; garder Windows, Apple, Androïd et autre système Google ne règle rien du tout et passer à une version plus récente de ces derniers empire les choses (oui, Windows XP est plus sécurisé que Windows 7 à ce niveau-là).

Mettre son ordinateur sous Linux plutôt que Windows est trivial si on sait graver un DVD; et si on a une utilisation basique de son ordinateur (naviguer sur internet, écouter de la musique, regarder des vidéos, faire du traitement de texte et autres fonctions de suite bureautique) Linux sera même plus simple et plus sécurisé. Lorsqu’on utilise des logiciels plus spécialisés, ça vaut le coup de se renseigner avant, afin de voir s’ils sont compatibles avec Linux et/ou s’il existe leur équivalent chez Linux. Dans le cas contraire, tant pis (il est possible d’avoir Windows ET Linux installé sur son ordinateur, mais c’est déconseillé aux novices). Plusieurs version de Linux existent, mais s’il ne fallait en conseiller qu’une, ce serait certainement Linux Mint (télécharger en version 32bits ou 64bits selon votre ordinateur). S’il fallait en conseiller une seconde, ce serait bien sur Ubuntu, bien que sa popularité soit en très nette baisse après de nombreuses erreurs.

Mettre son ordinateur sous Linux plutôt que Mac est compliqué, instable et déconseillé. En même temps, quelle idée d’acheter un Mac.

Bilan

Un rapide résumé de tout cela : ignorer les problèmes liés à la vie privée sur Internet, c’est une mauvaise idée. Respecter la vie privée de ses proches liés directement ou indirectement à ses actions sur le web, c’est la moindre des choses. Sans être un activiste, soutenir ceux qui se battent chaque jour pour nos libertés et assumer partager tout ou partie de leur point de vue, c’est bien. Se tenir informé, c’est très bien. Faire le nécessaire pour se protéger soi-même et avoir une utilisation saine d’Internet, c’est le mieux que l’on puisse faire.

Et surtout n’oubliez pas :

Tiens… « une utilisation saine » ? Ça me donne des idées ça.

Allez, histoire de changer un peu de refrain, prochain article : les conseils pour utiliser son ordinateur de façon saine, sans avoir à devenir un expert.

En attendant sa parution, il est toujours possible d’aller se renseigner un peu plus sur le xmpp et ses avantages par exemple, ou bien se détendre avec des lapins obèses.

Navigation internet

Navigation internet

Ce qui se passe hors d’Internet

Ce qui se passe hors d’Internet L’usurpation d’identité

L’usurpation d’identité

La prison

La prison Le harcèlement, le chantage

Le harcèlement, le chantage La manipulation

La manipulation Le monopole

Le monopole

La dictature

La dictature Navigation Internet

Navigation Internet Communication

Communication Hors d’Internet

Hors d’Internet

Pour commencer, Skype enferme ses utilisateurs. Avec Skype, on ne peut communiquer qu’avec des gens utilisant Skype. Certes, tant que tout le monde l’utilise, c’est pas vraiment un problème; mais si un jour le logiciel te plait plus, ne fonctionne plus,

Pour commencer, Skype enferme ses utilisateurs. Avec Skype, on ne peut communiquer qu’avec des gens utilisant Skype. Certes, tant que tout le monde l’utilise, c’est pas vraiment un problème; mais si un jour le logiciel te plait plus, ne fonctionne plus,

Il va donc falloir te créer un nouveau compte. Mais cette fois-ci, on ne t’y reprendra pas. Car tu es malin, espiègle, averti, et surtout tu ne veux pas que cette situation se reproduise. Tu te créeras donc un compte sur un réseau

Il va donc falloir te créer un nouveau compte. Mais cette fois-ci, on ne t’y reprendra pas. Car tu es malin, espiègle, averti, et surtout tu ne veux pas que cette situation se reproduise. Tu te créeras donc un compte sur un réseau  Jabber est ouvert, c’est sa plus grande force. Ça signifie que tu peux te créer un compte sur n’importe quel serveur. Tu as le choix. Tu as le pouvoir. Ça fait beaucoup de possibilités, hein? Je te l’accorde, peut-être même trop. Tu ne sais que choisir? Voici un lien qui te permettra de te

Jabber est ouvert, c’est sa plus grande force. Ça signifie que tu peux te créer un compte sur n’importe quel serveur. Tu as le choix. Tu as le pouvoir. Ça fait beaucoup de possibilités, hein? Je te l’accorde, peut-être même trop. Tu ne sais que choisir? Voici un lien qui te permettra de te

Ensuite, un logiciel P2P (

Ensuite, un logiciel P2P (